|

証明書を使用することで、Web サーバーとユーザーは接続を確立する前に互いを認証することができます。クライアントとサーバーとの間で Secure Sockets Layer (SSL) 接続を確立する際に使用されます。この SSL 接続を通して送られる情報は、権限のない第三者によって悪用されないように暗号化されています。

SSL で使用する証明書は 2 種類あり、それぞれに独自の形式と目的があります。"クライアント証明書" には、サイトへのアクセスを要求するクライアントに関する個人的な情報が含まれています。この情報により、サイトへのアクセスを許可する前に、サーバー側からクライアントを識別することができます。"サーバー証明書" には、サーバーに関する情報が含まれています。この情報により、重要な情報を共有する前に、クライアント側からサーバーを識別することができます。

Web サーバーの SSL 3.0 セキュリティ機能を使用するには、有効なサーバー証明書を取得してインストールします。ユーザーはサーバー証明書を使用してサーバーを認証し、Web コンテンツの有効性を確認して、安全な接続を確立することができます。サーバー証明書には、クライアントとサーバーの間で安全な接続を確立するために使用される "公開キー" も含まれています。

Web サイトを運営する組織と Web サイトのユーザーとの関係によっては、運営組織が独自のサーバー証明書を発行することもできます。

ここでは、サーバーに証明書を実装する手順について説明します。

重要 証明書とキー ペアの安全対策は重要です。この 2 つは "必ず" ディスクにバックアップして、安全な場所に保管してください。

独自のサーバー証明書を発行するには

- 証明書サービスを使って、証明書の発行と管理を行うカスタマイズ可能なサービスを構築します。インターネットまたは企業のイントラネット用にサーバー証明書を作成して、組織の中で証明書管理のポリシーを制御することが可能です。詳細については、Microsoft 証明書サービスのマニュアルを参照してください。

- サーバー証明書ウィザードを使って、サーバー証明書の要求とインストールを行います。

注

サーバー証明書のオンライン要求は、エンタプライズ証明書サービスに対してのみ可能です。IIS サーバー証明書ウィザードは、同じコンピュータ上のスタンドアロン証明書サービスを認識しません。オフライン証明書要求を使って、要求をファイルに保存し、オフライン要求として処理します。詳細については、証明書サービスのマニュアルを参照してください。ローカルのエンタプライズ証明書サービスを使ったオンライン登録には影響しません。

注 IIS の旧バージョンでは、キー マネージャを使ってサーバー証明書をバックアップしていました。このバージョンでは、キー マネージャに代わってサーバー証明書ウィザードを使用します。IIS は Windows と密接に連動するため、証明書管理ツールを使って、サーバー証明書をエクスポートおよびバックアップすることができます。

注 IIS の旧バージョンでは、キー マネージャを使ってサーバー証明書をバックアップしていました。このバージョンでは、キー マネージャに代わってサーバー証明書ウィザードを使用します。IIS は Windows と密接に連動するため、証明書管理ツールを使って、サーバー証明書をエクスポートおよびバックアップすることができます。

サーバー証明書をバックアップするには

- 正しい証明書ストアを特定します。通常は、証明書マネージャのローカル コンピュータのストアです。

注 証明書マネージャが MMC にインストールされていない場合は、インストールしてください。

- 個人ストアで証明書を選択します。

- [操作] メニューの [タスク] をポイントし、[エクスポート] をクリックします。

- Certificate Manager Export ウィザードまたは証明書のエクスポート ウィザードで、[はい、秘密キーをエクスポートします] をクリックします。

- ウィザードの既定の設定をそのまま使用します。画面の指示に従って、証明書バックアップ ファイルのパスワードを入力します。

重要 [正しくエクスポートされたときは秘密キーを削除する] はクリック "しないで" ください。これを選択すると、現在使用中のサーバー証明書が使用できなくなります。

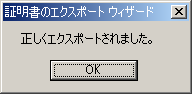

- ウィザードを終了すると、サーバー証明書のバックアップ コピーがエクスポートされます。

MMC に証明書マネージャを追加するには

注 証明書マネージャが既に MMC にインストールされている場合は、MMC に正しいローカル コンピュータの証明書ストアが示されます。

- MMC コンソールを開き、[コンソール] メニューの [スナップインの追加と削除] をクリックします。

- [追加] をクリックします。

- [証明書] をクリックします。

- [追加] をクリックします。

- [コンピュータ アカウント] をクリックします。

- [ローカル コンピュータ] をクリックします。

- [完了] をクリックします。

ウィザードについて

サーバー証明書ウィザード、証明書信頼リスト ウィザード、およびアクセス許可ウィザードによって、これまでインターネット インフォメーション サービス スナップインで実行されていた作業の多くを実行できます。アクセス許可ウィザードを除き、これらの機能はインターネット インフォメーション サービス スナップインでは利用できなくなりました。

サーバー証明書ウィザード

サーバー証明書の取得、構成、および更新は、すべてサーバー証明書ウィザードの 1 つのインターフェイスから実行できます。このウィザードでは、サーバー証明書が既にインストールされているかどうか、および期限切れが近いかどうかを検出できます。このウィザードを使って、サーバー証明書を別の証明書に置き換えることができます。別の証明書は、証明機関 (CA)、Microsoft 証明書サービスなどのオンライン CA、またはキー マネージャで以前に取得したファイルから取得します。また、証明書の割り当てをある Web サイトから別の Web サイトに変更することもできます。さらに、このウィザードで証明書を表示することもできます。

注 サーバー証明書のオンライン要求は、複数台ある環境のエンタプライズ証明書サービスに対してのみ可能です。IIS のサーバー証明書ウィザードは、同じコンピュータ上のスタンドアロン証明書サービスを認識しません。オフラインの証明書要求を使って要求をファイルに保存してから、オフライン要求として処理します。証明書サービスのマニュアルを参照してください。ローカルのエンタプライズ証明書サービスを使ったオンライン登録に影響はありません。

証明書信頼リスト ウィザード

証明書信頼リスト ウィザードでは、証明書信頼リスト (CTL) を作成および構成することができます。CTL は、特定の Web サイトで使用される信頼できる証明機関 (CA) の一覧です。CTL を独自に構成することにより、ある CA が発行する証明書の使用を許可し、別の CA が発行する証明書の使用を禁止できます。サーバー上に複数の Web サイトを持ち、承認された証明機関の一覧がサイトごとに異なるインターネット サービス プロバイダ (ISP) にとって、CTL は特に役立ちます。CTL は Web サイト レベルでのみ使用でき、FTP サイトには使用できません。

アクセス許可ウィザード

アクセス許可ウィザードにより、Web と FTP のアクセス権、NTFS のアクセス権、および認証方法をシナリオに沿って設定します。各領域を個別のユーザー インターフェイスで設定する代わりに、サイトのニーズに最も近いシナリオを選択すると、ウィザードがすべてのアクセス権と認証方法を設定します。この方法の大きな利点の 1 つは、Web (または FTP) および NTFS のアクセス権が適切に調整され、正しい認証方法が使用される点です。すべての設定は、IIS スナップインで変更できます。シナリオは次のとおりです。

- 公開された Web サイト サイトの情報をインターネット上で一般に公開する、最も一般的な構成です。匿名認証が使用され、ユーザーは Web サーバーのすべてのファイルを表示すること、また Active Server Pages アプリケーションにアクセスすることができます。また、管理者はサイトを完全に制御できます。

- セキュリティで保護された Web サイト 企業のエクストラネットに使用される構成です。エクストラネットとは、インターネットを通じてアクセスできるイントラネットです。サイト上の情報の使用は制限されます。基本認証、ダイジェスト認証、または統合 Windows 認証が使用されます。認証されたユーザーのみが Web サーバー上のすべてのファイルを表示すること、また Active Server Pages アプリケーションにアクセスすることができます。管理者は、サイトを制御できます。

ウィザードにアクセスする

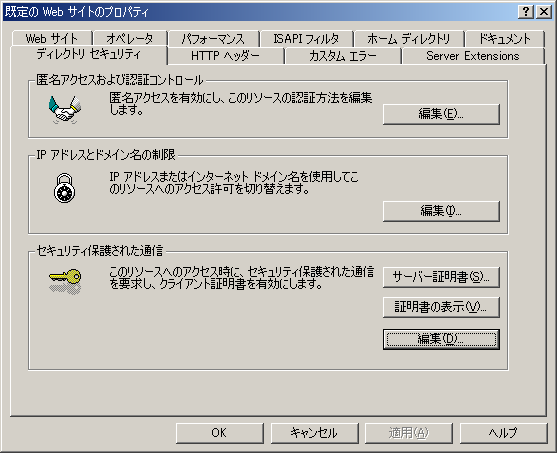

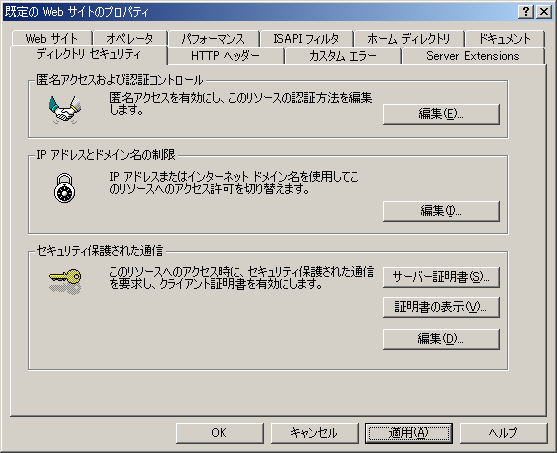

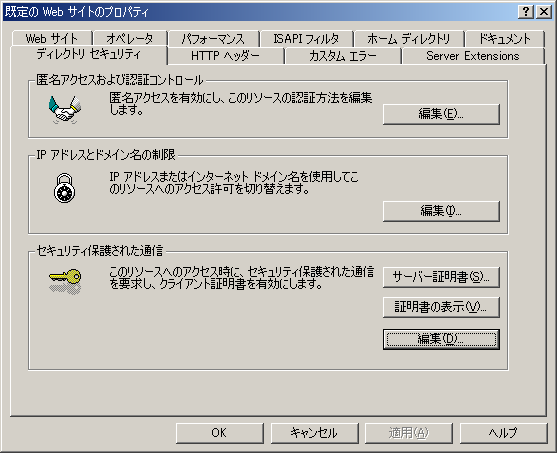

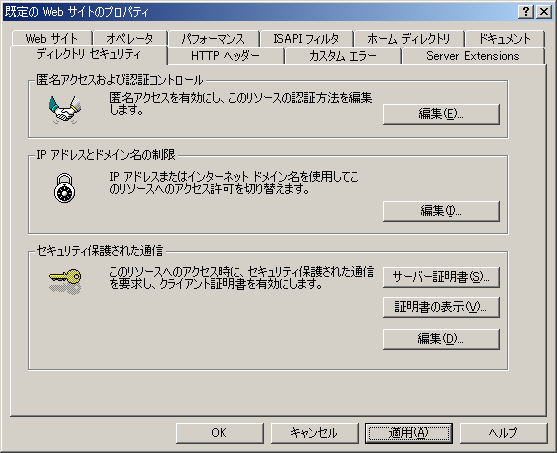

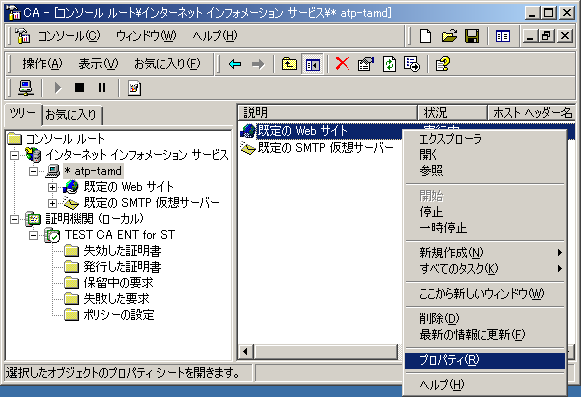

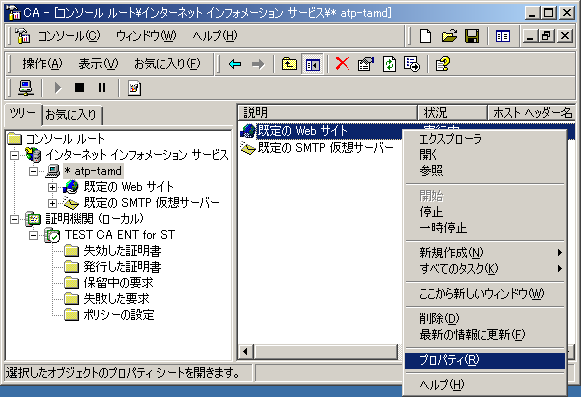

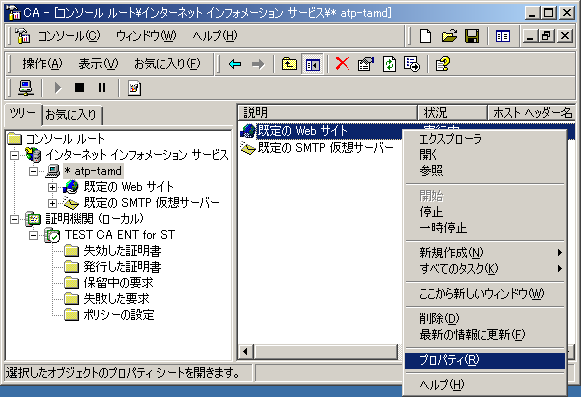

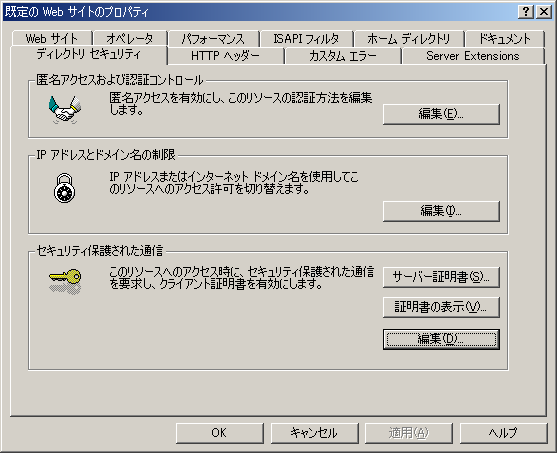

インターネット インフォメーション サービス スナップインからサーバー証明書ウィザードおよび証明書信頼リスト ウィザードにアクセスするには

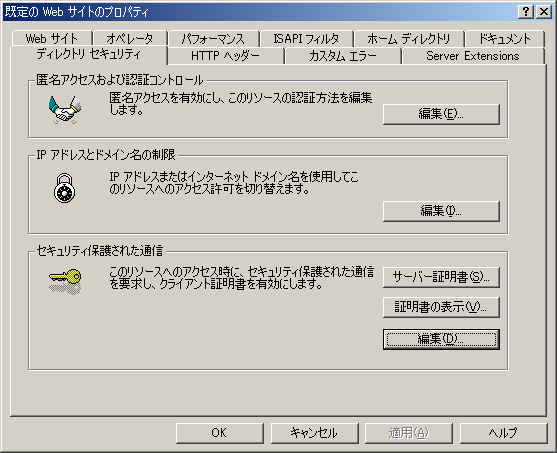

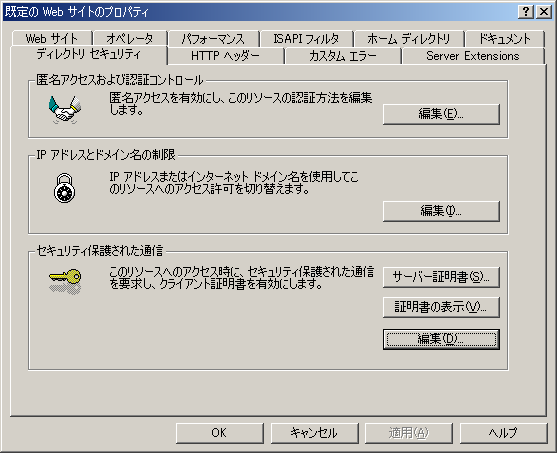

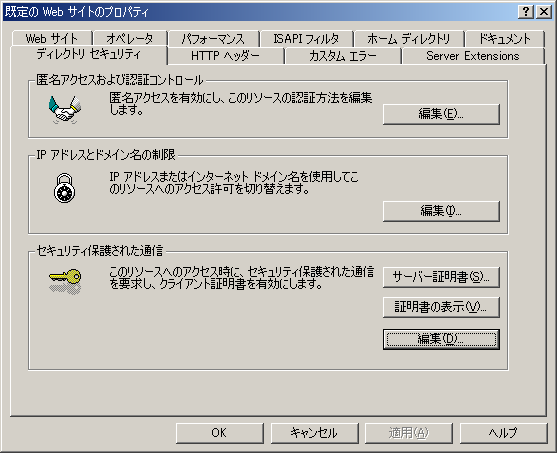

- [ディレクトリ セキュリティ] プロパティ シートの [セキュリティ保護された通信] で、[サーバー証明書] をクリックしてサーバー証明書ウィザードにアクセスし、証明書に関する設定を変更します。

- [ディレクトリ セキュリティ] プロパティ シートまたは [ファイル セキュリティ] プロパティ シートの [セキュリティ保護された通信] で、[編集] をクリックします。[証明書信頼リストを有効にする] で、[新規作成] または [編集] をクリックして証明書信頼リスト ウィザードにアクセスし、証明書信頼リストに関する設定を変更します。

注

- サーバー証明書ウィザードまたは証明書信頼リスト ウィザードにアクセスするには、サーバー証明書をインストールする必要があります。

- [新規作成] および [編集] の各ボタンを使用するには、証明書信頼リストを有効にする必要があります。

インターネット インフォメーション サービス スナップインからアクセス許可ウィザードにアクセスするには

- Web サイトまたは FTP サイトを選択し、[操作] メニューをクリックします。

- ボックスの一覧で [タスク] をポイントし、[アクセス許可ウィザード] をクリックします。

注 サーバー証明書に IP アドレス、Web サイト、および SSL ポートを割り当てる際は、次の基準に従います。

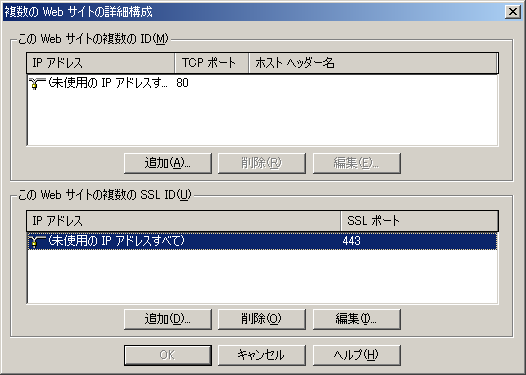

- 1 つの Web サイトに複数のサーバー証明書を割り当てることは "できません"。

- 複数の Web サイトに 1 つの証明書を割り当てることが "できます"。

- 1 つの Web サイトに複数の IP アドレスを割り当てることが "できます"。

- 1 つの Web サイトに複数の SSL ポートを割り当てることが "できます"。

Web コンテンツの完全性の検証、ユーザーの身元の確認、およびネットワーク伝送の暗号化を行うように、Web サーバーの Secure Sockets Layer (SSL) のセキュリティ機能を構成することができます。

Web サーバーに SSL をセットアップするには

- SSL での通信を確立するには、Web サーバーに有効なサーバー証明書をインストールする必要があります。サーバー証明書ウィザードを使用して、証明機関に送信する証明書要求ファイル (既定では、certreq.txt) または、Microsoft 証明書サービスなどのオンライン証明機関へ送信する要求のいずれかを作成します。詳細については、「新しいセキュリティ機能ウィザードを使用する」を参照してください。

独自のサーバー証明書を発行する際に Microsoft® 証明書サービス 2.0 を使わない場合は、第三者の証明機関から要求の承認およびサーバー証明書の発行を受ける必要があります。詳細については、「サーバー証明書を取得する」を参照してください。

IIS Web サイトの証明書要求の作成

証明書サービスを使用した証明書要求の送信

証明書要求の承認

証明書のダウンロードとインストール(SSLサーバー)

注 サーバー証明書が保証する識別情報のレベルにより、証明機関が要求を承認し、証明書ファイルが送られるまでに数日から数か月かかることがあります。

- サーバー証明書ファイルを受け取った後、ウィザードを使用してサーバー証明書ファイルをインストールします。このインストール処理によって、証明書が Web サイトに添付、つまり "バインド" されます。

証明書のダウンロードとインストール

注 1 つの Web サイトにバインドできるサーバー証明書は 1 つだけです。

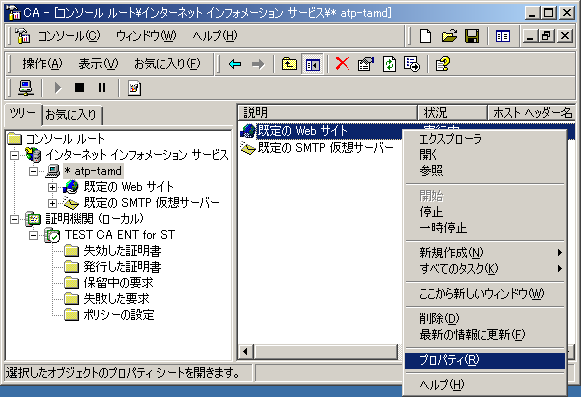

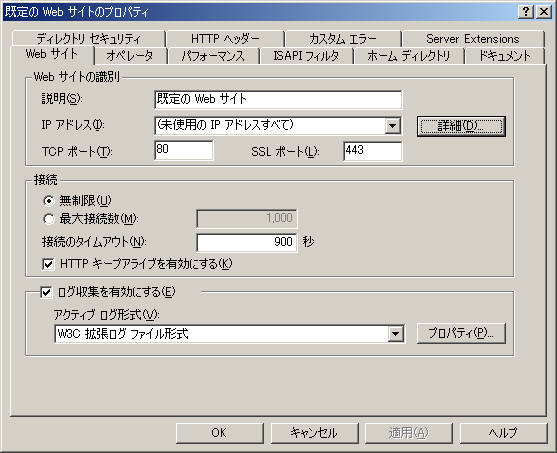

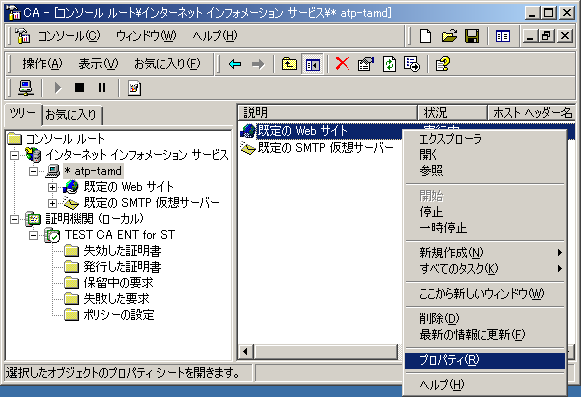

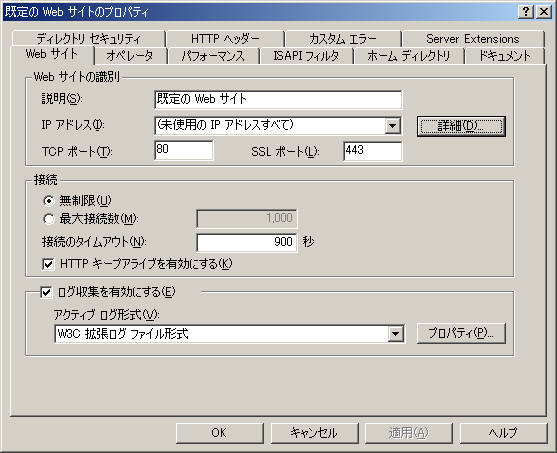

- インターネット インフォメーション サービス スナップインで、SSL を使って保護する Web サイトを選択し、そのプロパティ シートを開きます。[Web サイト] プロパティ シートの [Web サイトの識別] で、[詳細] をクリックします。

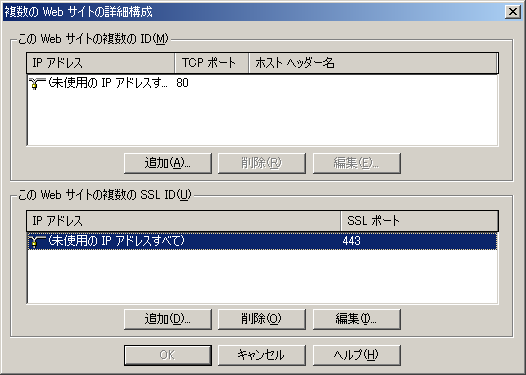

- [複数の Web サイトの詳細構成] ダイアログ ボックスの [この Web サイトの複数の SSL ID] で、Web サイトの IP アドレスが、セキュリティで保護された通信の既定のポートであるポート 443 に割り当てられていることを確認します。

1 つの Web サイトに複数の SSL ポートを割り当てることができます。設定する SSL ポートを追加するには、[この Web サイトの複数の SSL ID] の [追加] をクリックします。

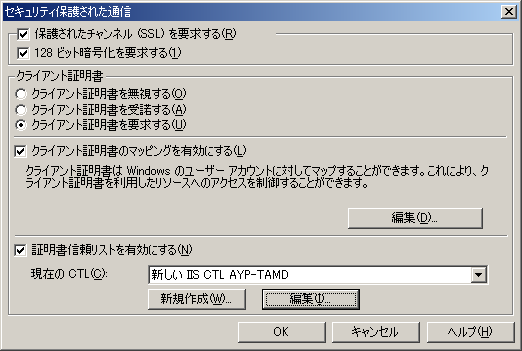

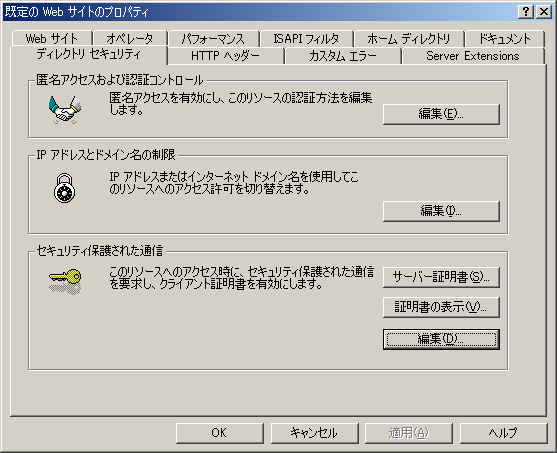

- [ディレクトリ セキュリティ] または [ファイル セキュリティ] のプロパティ シートで、[セキュリティ保護された通信] の [編集] をクリックします。

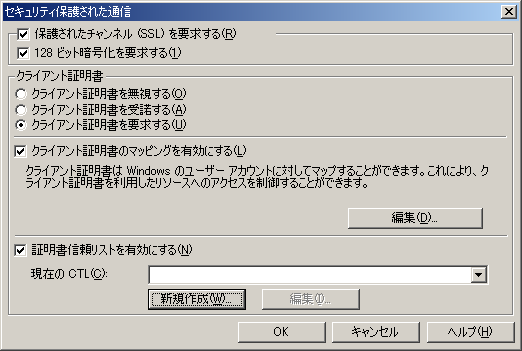

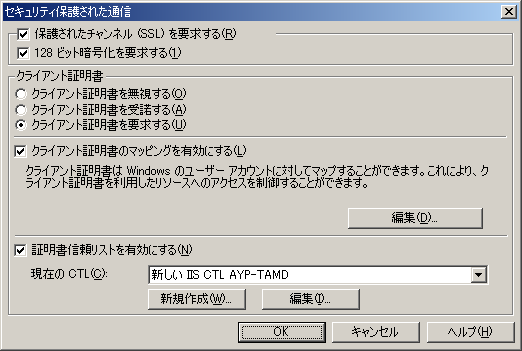

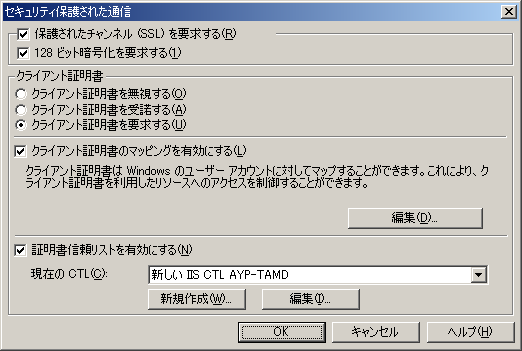

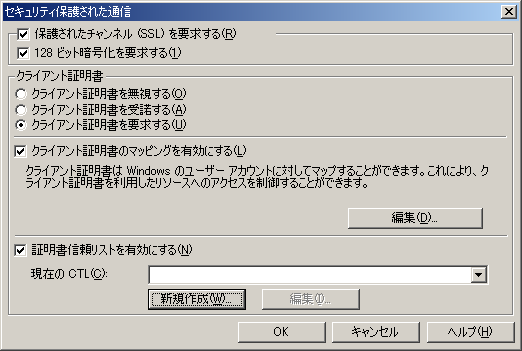

-

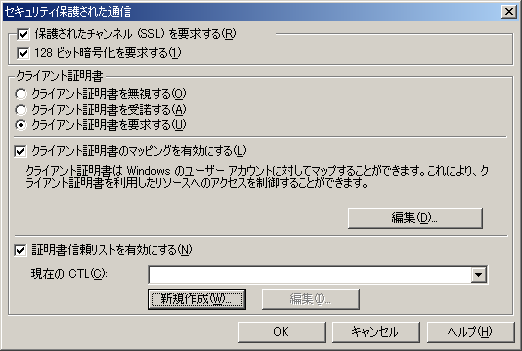

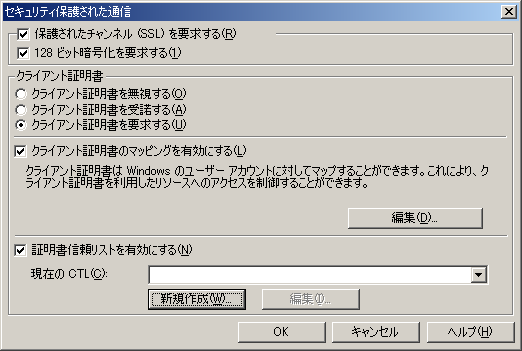

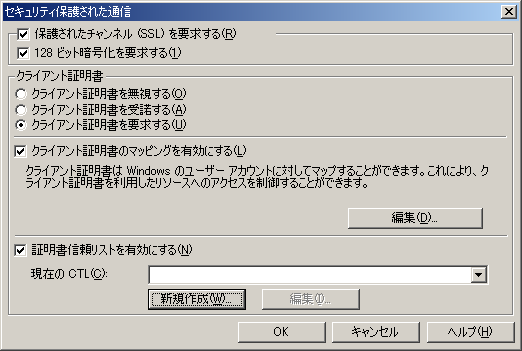

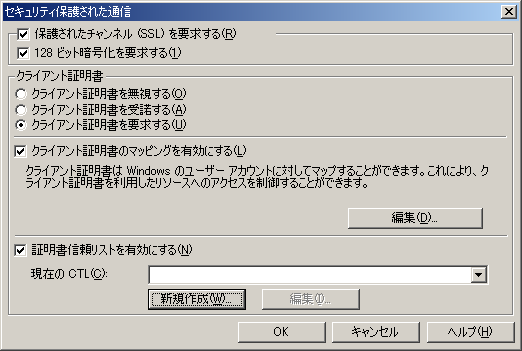

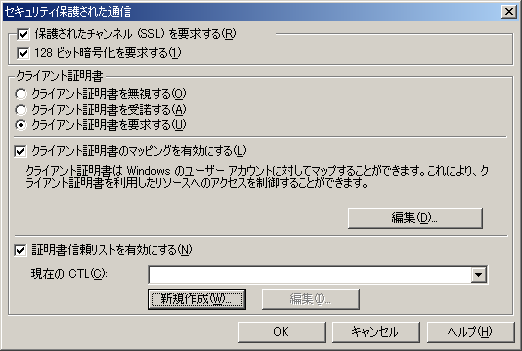

[セキュリティ保護された通信] の [編集] をクリックします。Web サーバーの SSL クライアント証明書の認証機能およびマッピング機能を有効にするオプションが用意されています。

注 128 ビット キーの暗号化を要求する場合は、ユーザーの Web ブラウザが 128 ビットの暗号化に対応していることを確認してください。

注 輸出規制により、128 ビット キーを使った暗号化機能を利用できるのは米国およびカナダに限られています。128 ビットの暗号化機能へのアップグレードについては、Windows 2000 Server のサポート サイト http://support.microsoft.com/support を参照してください。

-

[保護されたチャンネル (SSL) を要求する]チェックボックスにチェックを入れます。

-

[クライアント証明書]の[クライアント証明書を要求する]チェックボックスにチェックを入れます。

-

[クライアント証明書のマッピングを有効にする]チェックボックスにチェックを入れます。

-

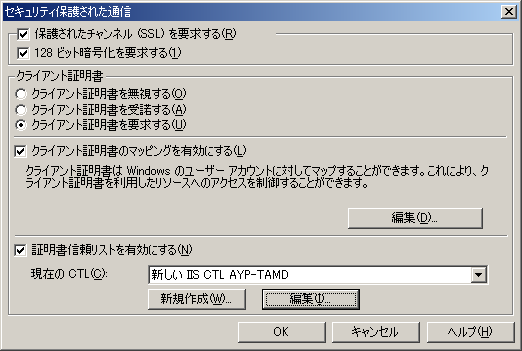

[証明書信頼リストを有効にする]チェックボックスにチェックを入れます。

-

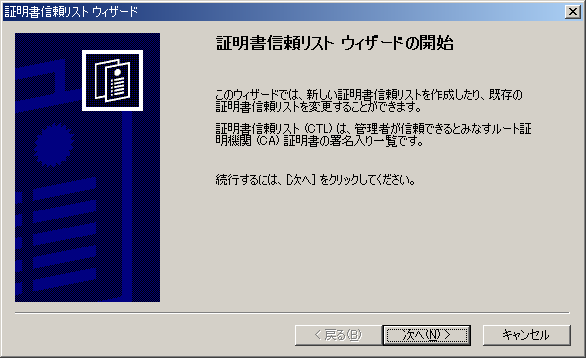

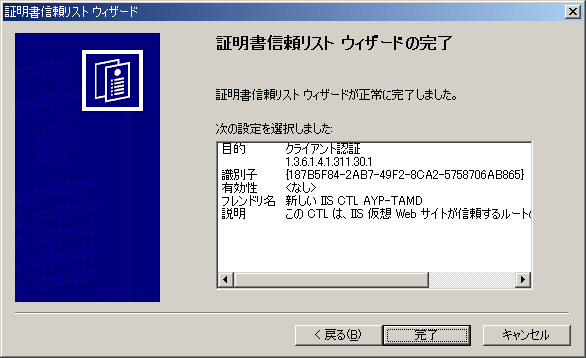

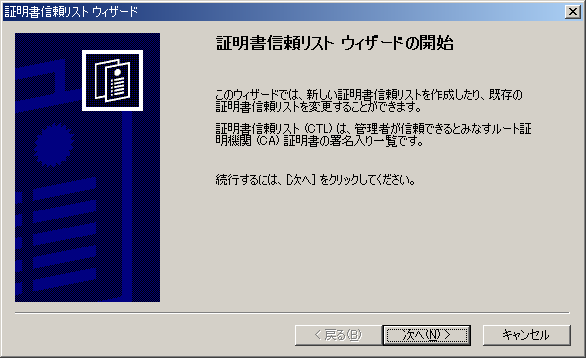

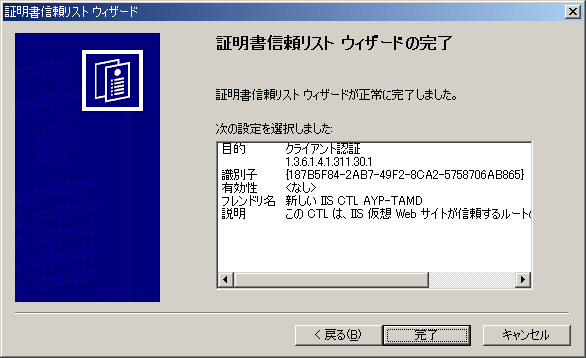

[新規作成]を押します。[証明書信頼リストウィザード]が起動します。

-

[次へ]を押します。

-

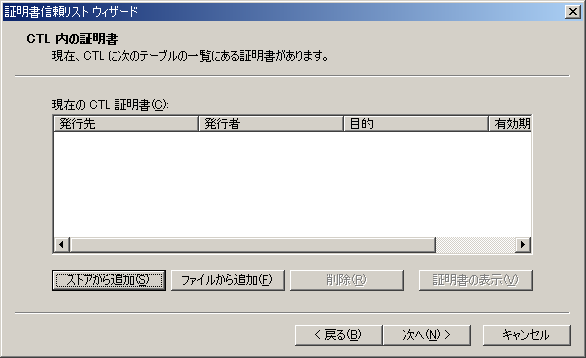

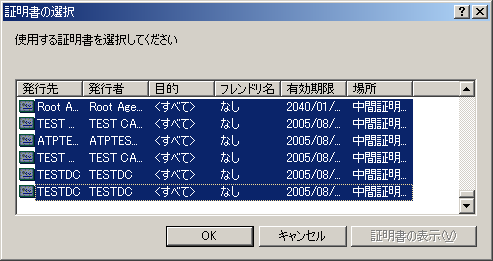

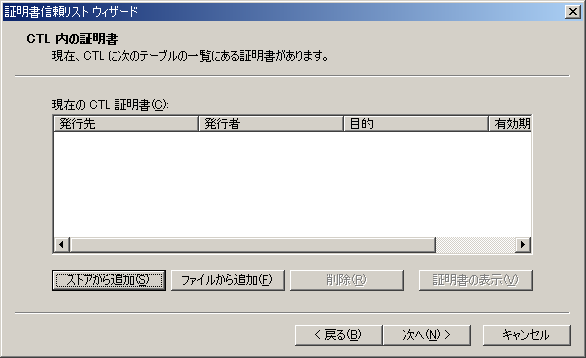

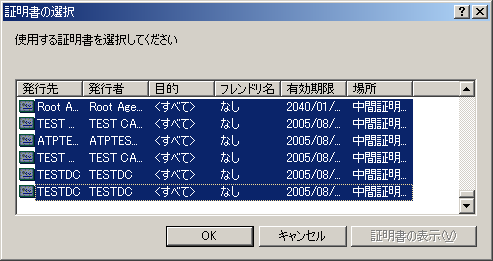

[ストアから追加]を押します。

-

[Shift]+[↓]で表示されているすべての証明書を選択し、[OK]を押します。

-

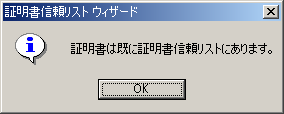

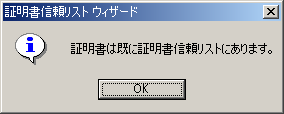

以下のメッセージが出た場合には、[OK]を押します。

-

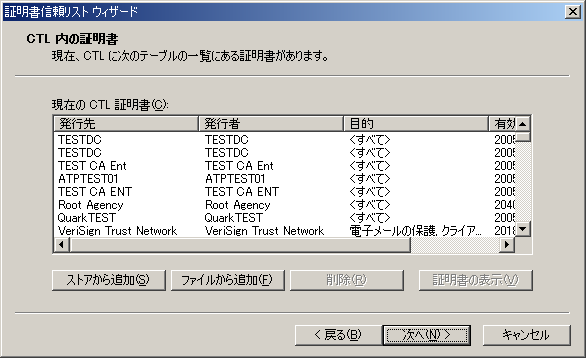

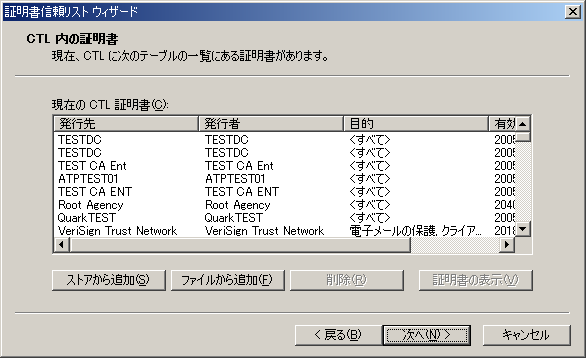

[現在のCTL内の証明書]に証明書が追加されているのを確認したら[次へ]を押します。

-

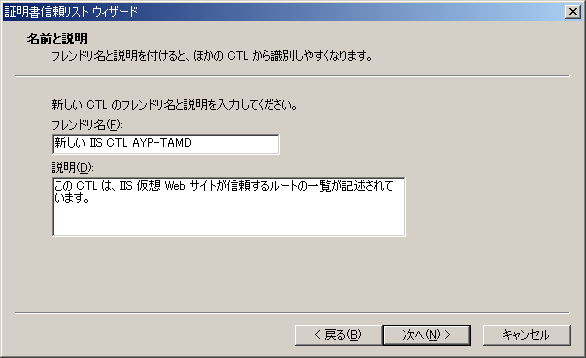

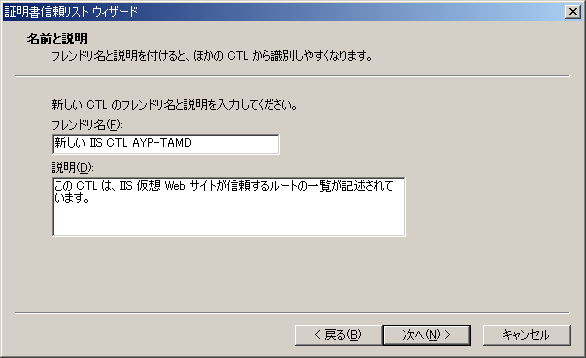

必要ならば[名前と説明]に必要な事項を記入し[次へ]を押します。

-

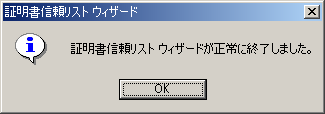

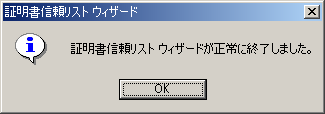

[完了]を押します。

-

[OK]を押します。

-

[OK]を押します。

-

[適用]を押します。

詳細については、次の項目を参照してください。

クライアント証明書は、クライアントに関する情報が含まれている電子ドキュメントです。クライアント証明書には、サーバー証明書と同様、クライアントに関する情報に加えて、IIS の SSL 3.0 セキュリティ機能の一部を構成する暗号化キーも含まれています。サーバー証明書およびクライアント証明書の暗号化キー、つまり暗号化コードは、インターネットなどのオープンなネットワーク上で伝送されたデータの暗号化および解読を容易にする "キー ペア" を構成します。

一般的なクライアント証明書には、ユーザーの識別情報、証明機関の識別情報、保護された通信を確立するために使われる "公開キー"、有効期限の日付やシリアル番号などの入力検査情報などが含まれます。

Web サイトにアクセスしようとするユーザーに対して、クライアント証明書を提示してログオンするよう要求できます。ただし、クライアント証明書を要求するだけでは、権限のないアクセスからコンテンツを保護したことにはなりません。クライアント証明書を所有するユーザーであればだれでも、セキュリティで保護された接続を確立してサーバーのリソースにアクセスできます。Web のコンテンツを権限のないアクセスから保護するには、次のいずれかを行う必要があります。

- クライアント証明書の要求に加えて、基本認証、ダイジェスト認証、または統合 Windows 認証を使用します。

- クライアント証明書に対する Windows のアカウント マッピングを作成します。詳細については、「ユーザー アカウントにクライアント証明書をマップする」を参照してください。

クライアント証明書を有効にするには

- インターネット インフォメーション サービス スナップインで、Web サイト、ディレクトリ、またはファイルを選択し、そのプロパティ シートを開きます。

- サーバーの証明書を取得していない場合は、[ディレクトリ セキュリティ] プロパティ シートをクリックし、[セキュリティ保護された通信] の [サーバー証明書] をクリックします。詳細については、「新しいセキュリティ機能ウィザードを使用する」を参照してください。

- 既にサーバー証明書を取得している場合は、[ディレクトリ セキュリティ] プロパティ シートまたは [ファイル セキュリティ] プロパティ シートをクリックし、[セキュリティ保護された通信] の [編集] をクリックします。

- [セキュリティ保護された通信] ダイアログ ボックスの [保護されたチャンネル (SSL) を要求する] チェック ボックスをオンにします。セキュリティで保護されたチャンネルを要求すると、ユーザーはセキュリティで保護されたリンク、つまり URL が https:// で始まるリンクを使用しないとサイトに接続できなくなります。

- [クライアント証明書] で次のいずれかをクリックして、クライアント証明書の認証を有効にします。

- [クライアント証明書を無視する] クライアント証明書の有無に関係なく、ユーザーはアクセスを許可されます。

- [クライアント証明書を受諾する] クライアント証明書を提示してリソースにアクセスできますが、証明書を要求されることはありません。

- [クライアント証明書を要求する] リソースに接続する前に、サーバーからクライアント証明書の提示を求められます。有効なクライアント証明書を持たないユーザーは、アクセスを拒否されます。

マッピングについて

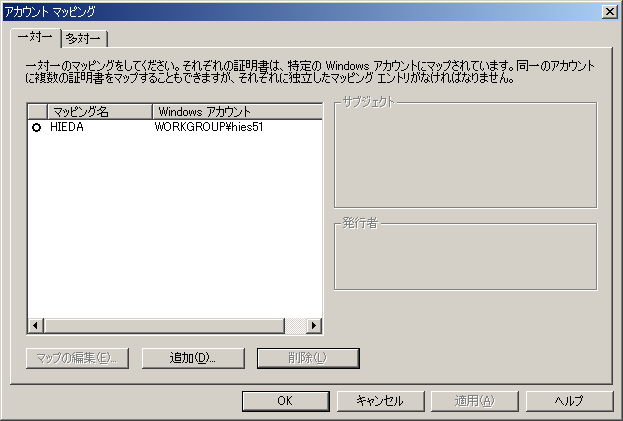

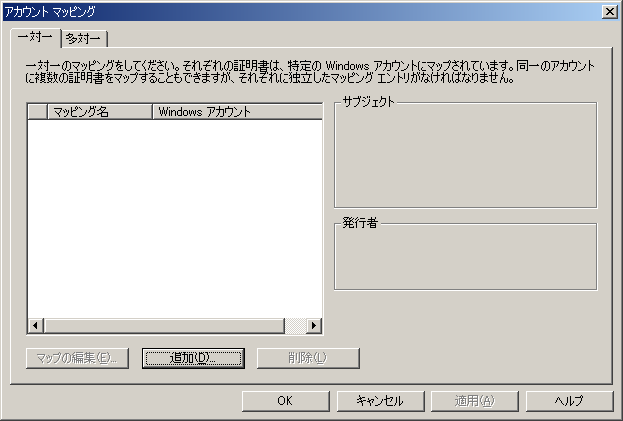

一対一マッピング

一対一のマッピングでは、個別のクライアント証明書をアカウントにマップします。サーバーは、ブラウザから送信されたクライアント証明書を、保持しているクライアント証明書のコピーと比較します。この 2 つが完全に一致していない場合は、マップできません。クライアントが、まったく同じユーザー情報を含んだ別の証明書を取得した場合は、その証明書を再度マップする必要があります。

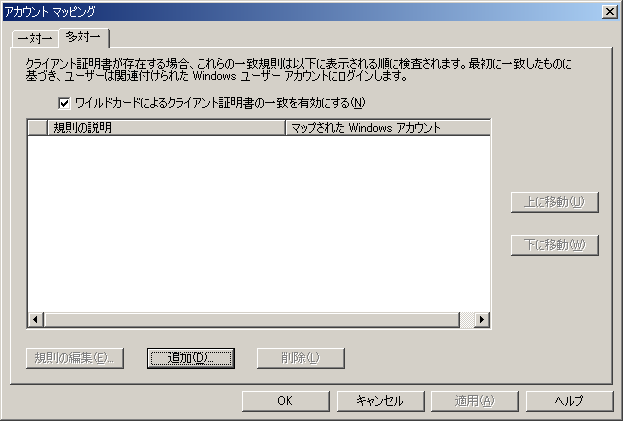

多対一マッピング

多対一のマッピングでは、"ワイルドカード" による一致規則を使って、クライアント証明書が、発行者やサブジェクトなどの特定情報を含むかどうかを検査します。このマッピングでは、実際のクライアント証明書を比較するのではなく、特定の条件を満たすクライアント証明書をすべて受け付けます。クライアントが、まったく同じユーザー情報を含んだ別の証明書を取得した場合も、既存のマッピングで対応できます。

ディレクトリ サービス (DS) マッピング

ディレクトリ サービス (DS) による証明書マッピングでは、Windows 2000 の Active Directory 機能を使って、クライアント証明書を持つユーザーを認証します。DS マッピングには、利点と欠点があります。たとえば、クライアント証明書の情報を多数のサーバーで共有できることは利点ですが、ワイルドカードによる比較が IIS マッパーほど高度ではないことは欠点です。DS マッピングの詳細については、Windows 2000 のマニュアルを参照してください。

DS マッピングを有効にできるのは、プロパティ レベルが Master であり、Windows 2000 ドメインのメンバであるユーザーだけです。DS マッピングをアクティブにすると、Web サービス全体で一対一および多対一のマッピングを使用できなくなります。

マッピング方法

クライアント証明書マッピングは、3 つの方法を自由に使ってクライアント証明書をユーザー アカウントにマップできるという高い柔軟性を持っています。1 つのクライアント証明書を任意数のユーザー アカウントにマップすることも、任意数のクライアント証明書を単一のユーザー アカウントにマップすることも可能です。証明書マッピングは、以下のようないくつかの状況で使用できます。

- 大規模ネットワーク クライアント証明書が多数あり、多対一マッピングや DS マッピングを使用するネットワーク。管理者は、1 つまたは複数の一致規則を作成して、1 つまたは複数の Windows ユーザー アカウントに証明書をマップすることができます。

- 小規模ネットワーク ユーザーはごく少数で、一対一マッピングを使って証明書の利用状況と無効化を詳細に管理しているか、または多対一マッピングを使って管理を簡素化しているネットワーク。

- セキュリティの強化 ユーザーが少数で、セキュリティの強化が必要なリソースの場合、管理者は一対一マッピングを使います。これによって使用される証明書を限定することができます。これで、より強力な証明書無効化のポリシーを実施できます。

- インターネット 証明書認証を行うインターネット サイトでは、広範囲の証明書を幅広く受け付け、それらの証明書すべてを IUSR_computername アカウントと同様の権限を持つアカウントにマップすることで、多対一マッピングを使用します。

- 証明機関別対応 特定の機関が発行したクライアント証明書を使ってログオンするユーザーすべてをマップするには、多対一マッピングを使用し、その機関が発行した証明書を自動的にユーザー アカウントにマップする一致規則を定義することができます。

注 ワイルドカードを使った柔軟なマッピングを行うには、IIS のマッピング機能を使用します。マッピングを使って Web サイトを Windows ドメインに統合している場合は、Windows の DS マッパーの方が適しています。詳細については、Windows のマニュアルを参照してください。

証明書をエクスポートする

一部の証明書は、IIS の一対一マッピングで使用する場合に "エクスポート" する必要があります。多対一マッピングでは、証明書をエクスポートする必要はありません。詳細については、証明機関にお問い合わせください。

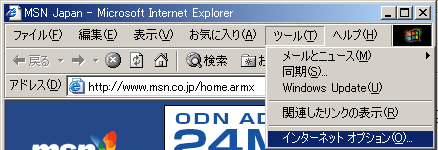

Internet Explorer Version 5.0 以降を使って証明書をエクスポートするには

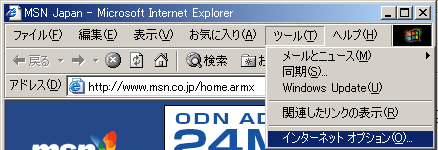

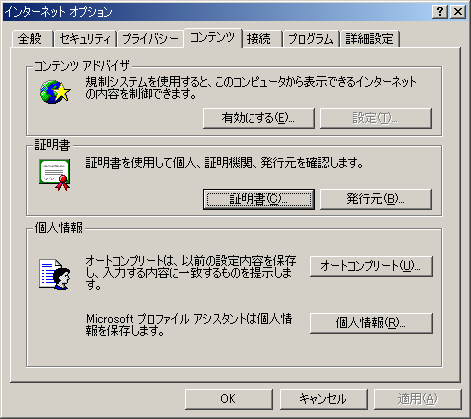

- Internet Explorer で、[表示] メニューの [インターネット オプション] をクリックします。Internet Explorer Version 5.0 の場合は [ツール] メニューの [インターネット オプション] をクリックします。

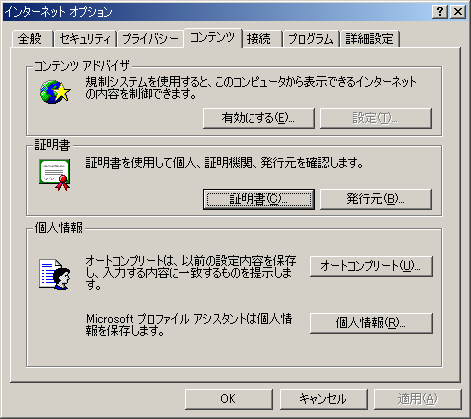

- [インターネット オプション] プロパティ シートの [コンテンツ] をクリックします。

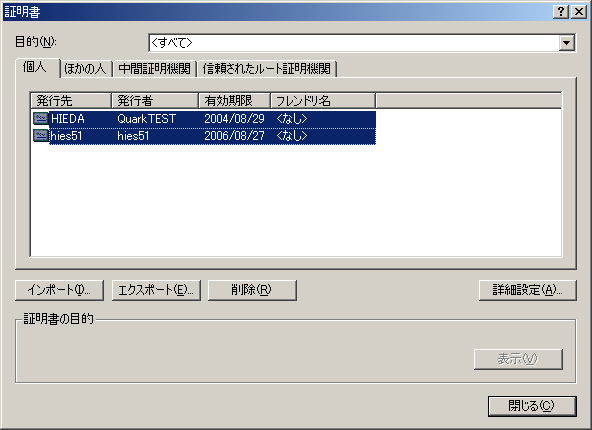

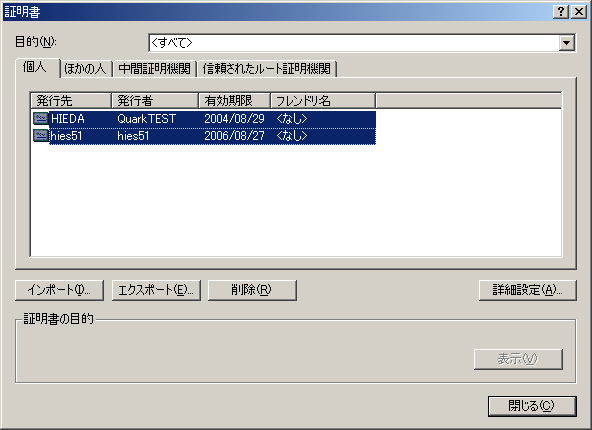

- [コンテンツ] プロパティ シートで、[証明書] をクリックしてから [個人] をクリックします。

- 一覧から該当する証明書を選択して、[エクスポート] をクリックします。

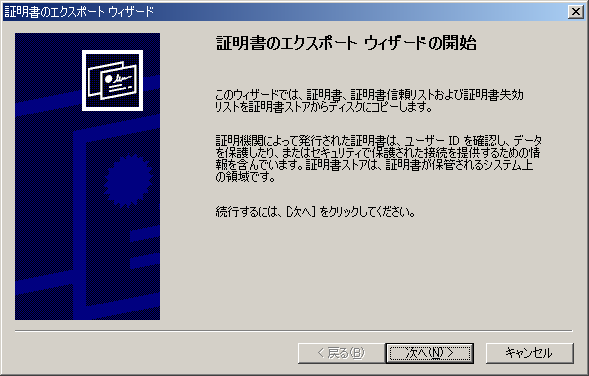

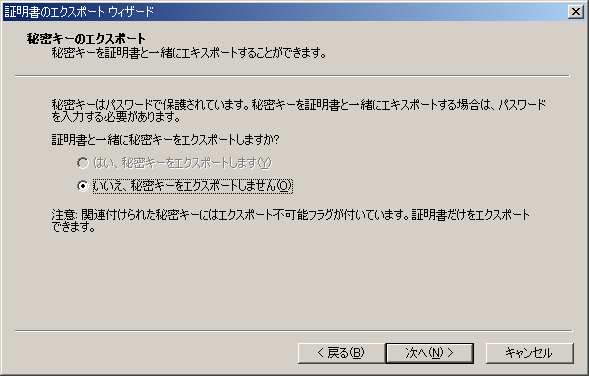

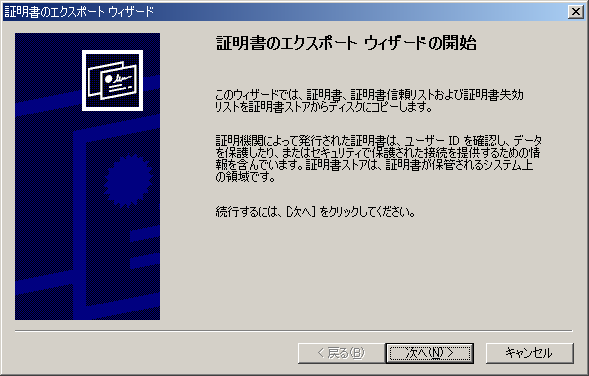

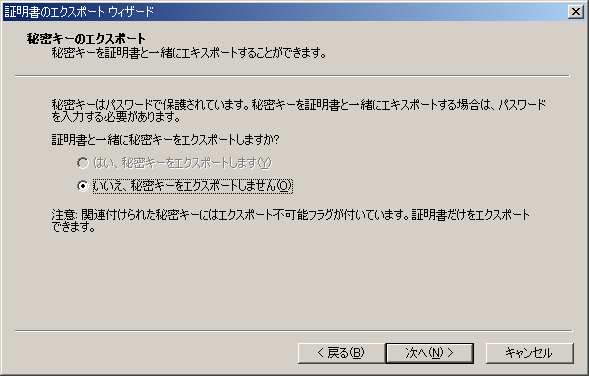

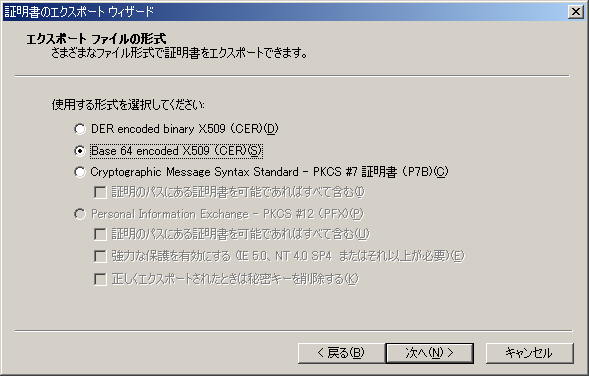

- ウィザードで [次へ] をクリックし、[いいえ、秘密キーをエクスポートしません] を選択して、[次へ] をクリックします。

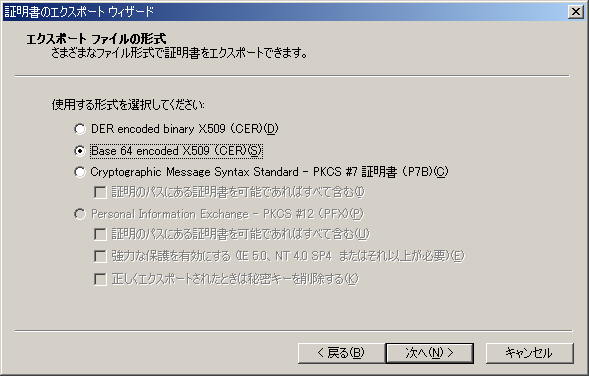

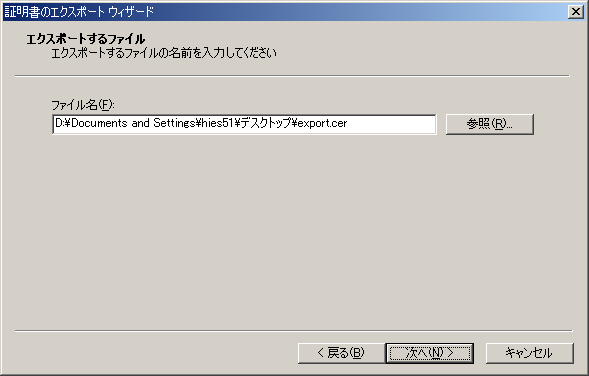

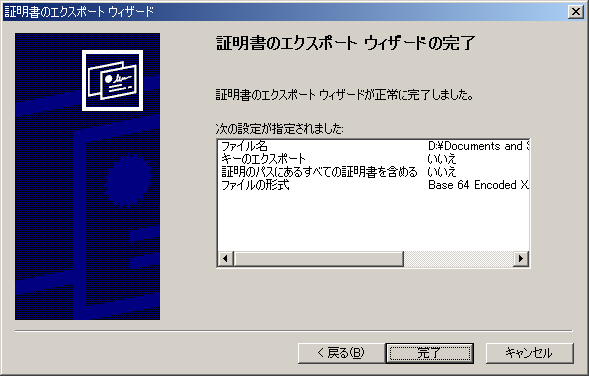

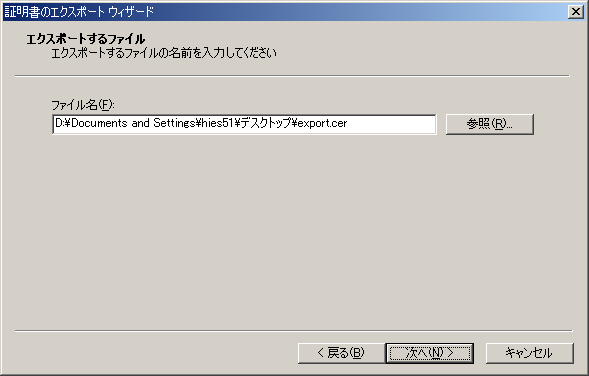

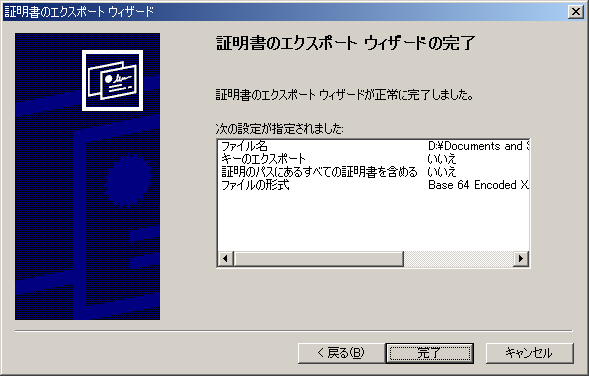

- 次のページで、[Base64 encoded X509 (CER)] を選択して、[次へ] をクリックします。ウィザードの説明に従って、手順を完了します。

これでこの証明書は、IIS 一対一マッピングで使用できるようになります。この手順は、証明書ごとに一度だけ実行します。

証明書をマップする手順

一対一マッピングでは、個別のクライアント証明書をアカウントにマップします。多対一マッピングでは、"ワイルドカード" による一致規則を使って、クライアント証明書が、発行者やサブジェクトなどの特定情報を含むかどうかを検査します。

一対一マッピングで特定のクライアント証明書をユーザー アカウントにマップするには

- インターネット インフォメーション サービス スナップインで、認証情報を設定する Web サイトを選択し、プロパティ シートを開きます。

- [ディレクトリ セキュリティ] プロパティ シートで、[セキュリティ保護された通信] の [編集] をクリックします。

- [セキュリティ保護された通信] ダイアログ ボックスで、[クライアント証明書のマッピングを有効にする] チェック ボックスをオンにし、[編集] をクリックします。

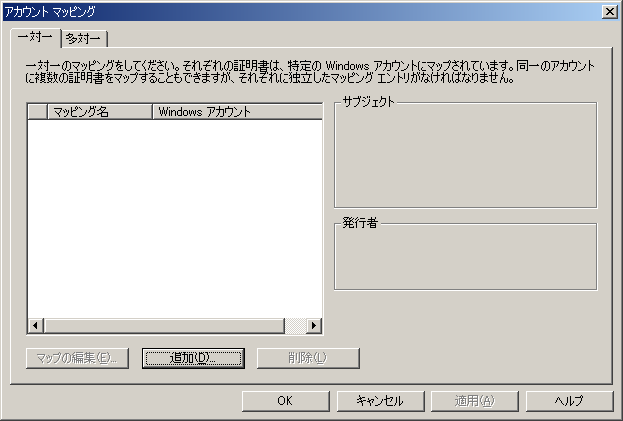

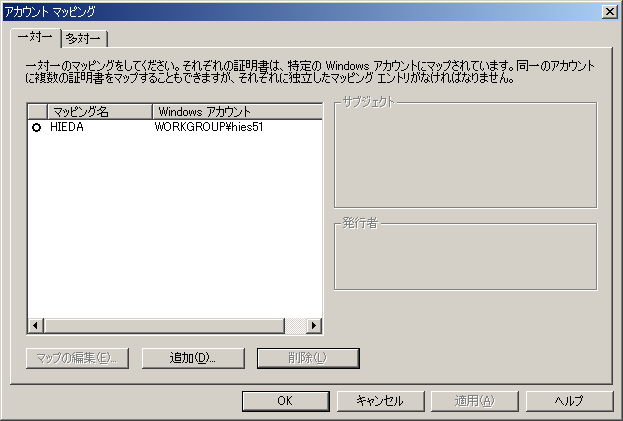

- [アカウント マッピング] ダイアログ ボックスの [一対一] タブで、[追加] をクリックして新しい証明書を追加するか、または既存のマッピングを選択し、[マップの編集] をクリックしてそのマッピングを編集します。

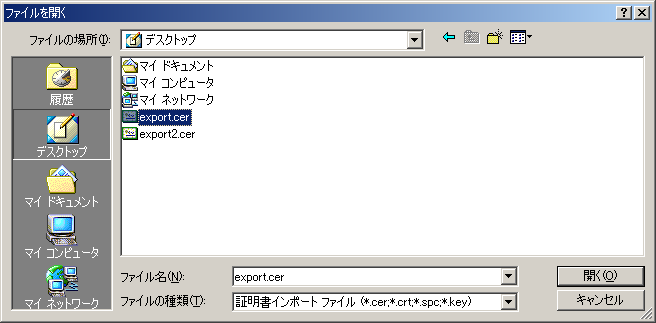

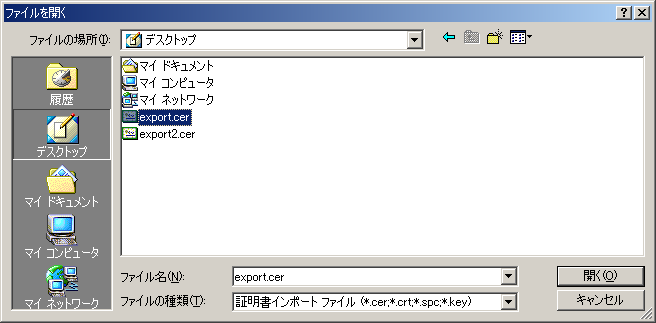

- 新しい証明書を追加する場合は、目的の証明書ファイルを参照して開きます。

注 目的の証明書ファイルが見つからない場合は、そのファイルをエクスポートする必要があります。

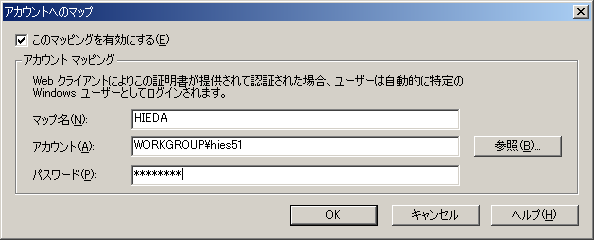

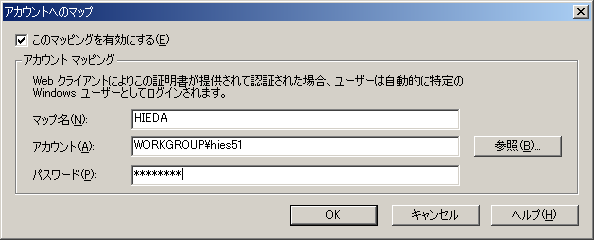

- [アカウントへのマップ] ダイアログ ボックスで、マッピング用のマップ名を入力します。この名前は、[アカウント マッピング] ダイアログ ボックスの一覧に表示されます。

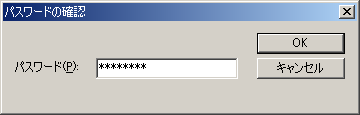

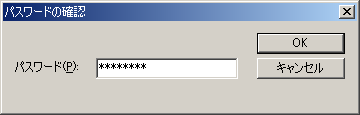

- Windows のユーザー アカウントを入力するか、または参照します。証明書をマッピングするアカウントのパスワードを入力します。

- [OK] をクリックします。

- ほかの証明書をマップする、またはこの証明書をほかのアカウントにマップする場合は、上記の手順を繰り返します。

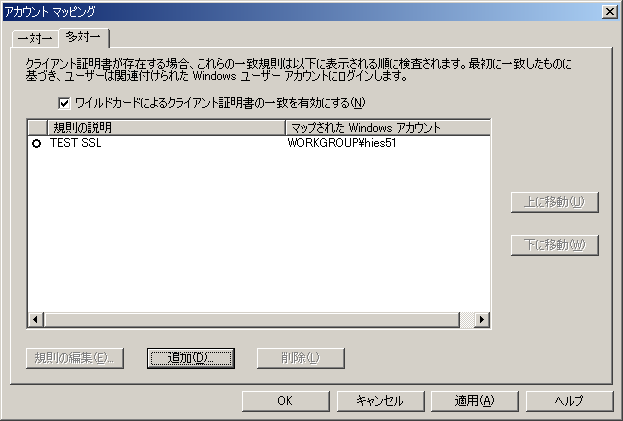

多対一マッピングでワイルドカード規則を使用するクライアント証明書マッピングを追加するには

注 多対一マッピングでは、証明書をエクスポートする必要はありません。

- インターネット インフォメーション サービス スナップインで、認証情報を設定する Web サイトを選択し、プロパティ シートを開きます。

- [ディレクトリ セキュリティ] プロパティ シートで、[セキュリティ保護された通信] の [編集] をクリックします。

- [セキュリティ保護された通信] ダイアログ ボックスで、[クライアント証明書のマッピングを有効にする] チェック ボックスをオンにし、[編集] をクリックします。

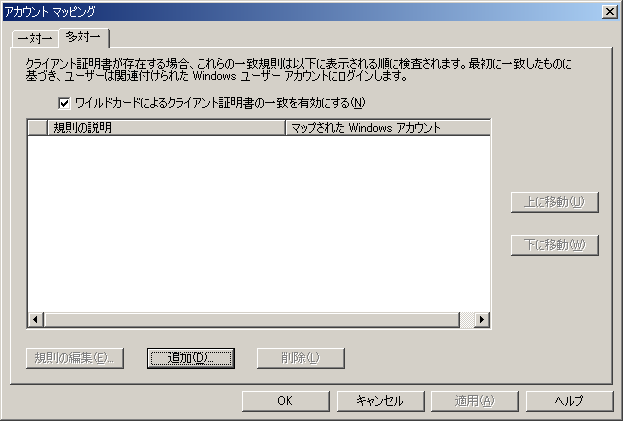

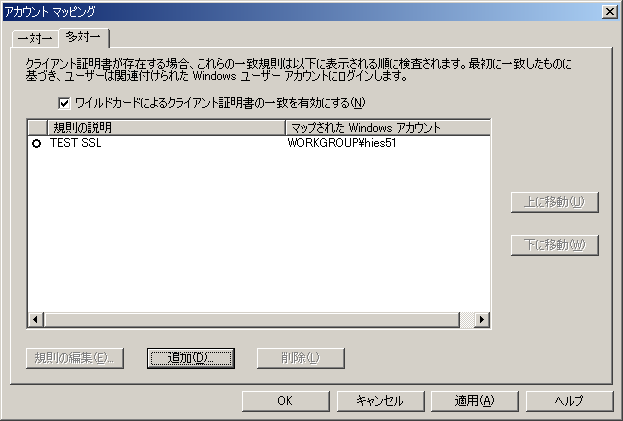

- [アカウント マッピング] ダイアログ ボックスの [多対一] タブで、[追加] をクリックします。

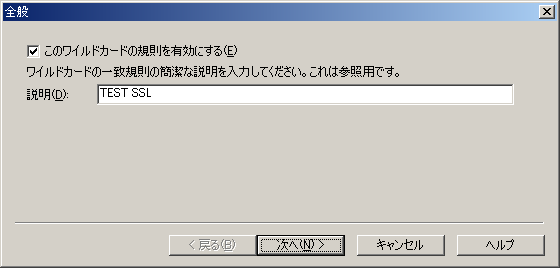

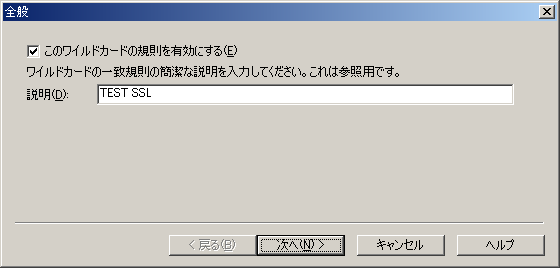

- [全般] ダイアログ ボックスで、規則の名前を入力します。この名前は、[アカウント マッピング] ダイアログ ボックスの一覧に表示されます。[このワイルドカードの規則を有効にする] チェック ボックスをオンにすると、今後使用する規則を作成できます。オフにすると、規則を削除せずに無効にすることができます。[次へ] をクリックします。

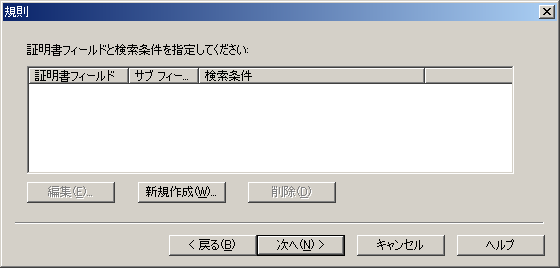

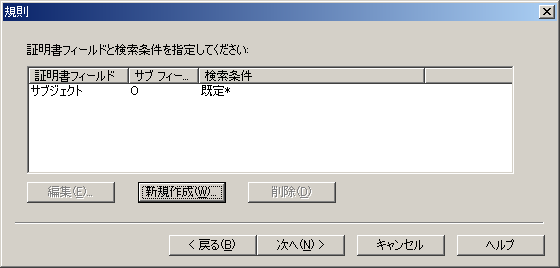

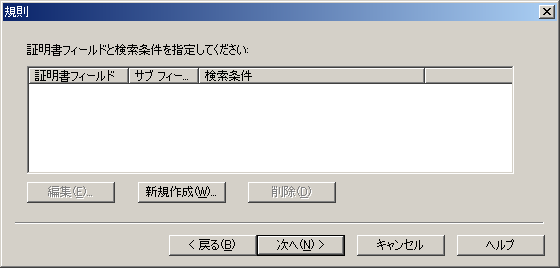

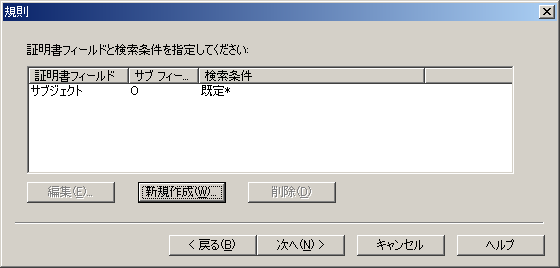

- [規則] ダイアログ ボックスの [新規作成] をクリックします。

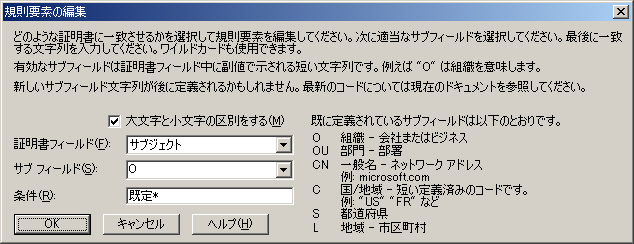

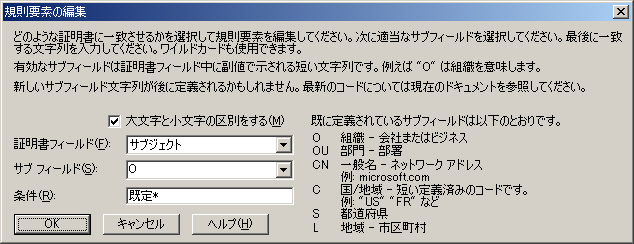

- [規則要素の編集] ダイアログ ボックスで、適切な条件を選択し、[OK] をクリックします。

注 手順 6 および 7 を繰り返して、より厳密な規則を定義することもできます。

- 設定終了後、[次へ] をクリックします。

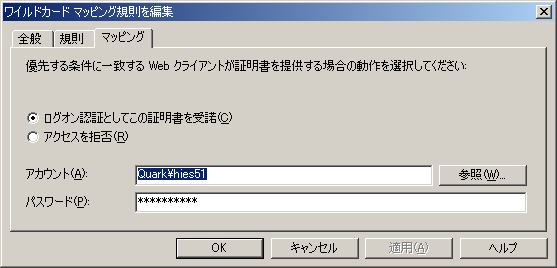

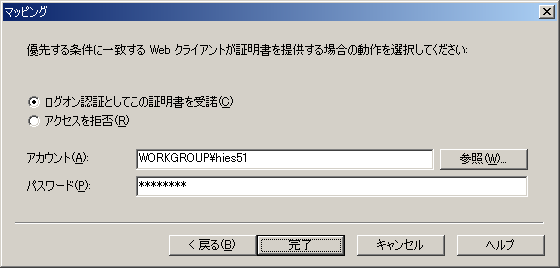

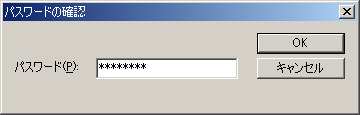

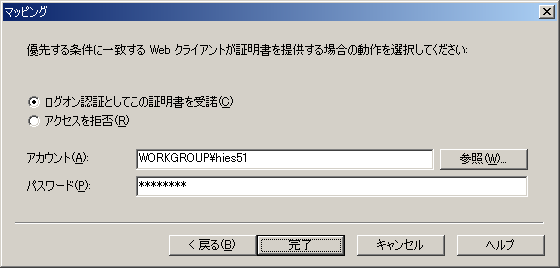

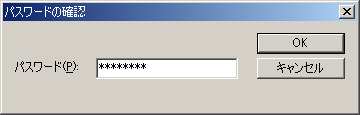

- [マッピング] ダイアログ ボックスで、Windows のユーザー アカウントを入力または参照します。規則をマップするアカウントのパスワードを入力します。

注 マップするアカウントが、ワークグループのメンバであるコンピュータ上に存在する場合は、コンピュータ名とアカウント名を指定する必要があります。たとえば、Sales1 というコンピュータ上の RegionalSales アカウントにマップする場合、マップするアカウント名は Sales1\RegionalSales となります。

- [OK] をクリックします。

- ほかにマッピング規則を作成する場合は、上記の手順を繰り返します。

- 規則の優先度を変更するには、[上に移動] と [下に移動] を使用します。一覧で上にある規則ほど優先されます。

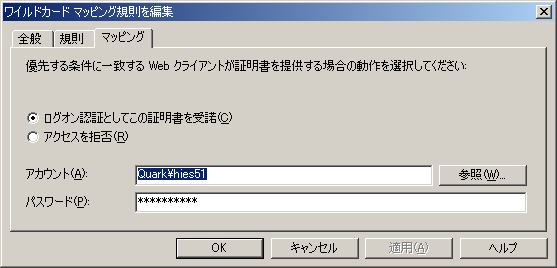

多対一マッピングで既存のワイルドカード規則を編集するには

- インターネット インフォメーション サービス スナップインで、認証情報を設定する Web サイトを選択し、プロパティ シートを開きます。

- [ディレクトリ セキュリティ] プロパティ シートで、[セキュリティ保護された通信] の [編集] をクリックします。

- [セキュリティ保護された通信] ダイアログ ボックスで、[クライアント証明書のマッピングを有効にする] チェック ボックスをオンにし、[編集] をクリックします。

- [アカウント マッピング] ダイアログ ボックスの [多対一] タブで、規則を選択して [規則の編集] をクリックします。

- 必要に応じて編集します。

- 編集後、[OK] をクリックします。

注

- 具体的に指定されたクライアント証明書マッピングは、ワイルドカードで指定されたマッピングより常に優先されます。

- クライアント証明書によって識別情報の量が多く、カスタム サブフィールドが追加されている場合があります。証明書の形式については、証明機関にお問い合わせください。

- 一致規則はできるだけ具体的にします。そのためには、複数の異なるフィールドおよびサブフィールドの情報を使って、ワイルドカード一致規則を構成します。たとえば、Accounting、Shipping、Sales などの名前は、複数の組織のクライアント証明書の部門サブフィールドで使われている可能性があります。このサブフィールドだけを条件として証明書をマップする一致規則では、意図したとおりにマップされない場合があります。

クライアント証明書は、"証明機関" と呼ばれる相互に信頼できる民間組織から入手できます。証明書の発行には、名前、住所、組織名などの識別情報の提供が必要です。必要な情報の種類は、証明書で保証される識別情報の要件により異なる場合があります。ユーザーの身元を全面的に保証する証明書が必要な場合、証明機関はそのために必要な十分な量の情報の提供をユーザーに求めます。情報収集の手段には、ユーザー個人へのインタビューや公証人による署名が含まれる場合があります。

証明機関の一覧については、「サーバー証明書を取得する」を参照してください。

注 最終的に、証明書による認証が成功するかどうかは、証明書を受け取る側が証明書を発行した証明機関を信頼するかどうか、また証明機関が証明書の所有者の識別情報を正しく検証できるかどうかに依存します。しかし、相互に信頼が成立しても、証明書はクライアントまたはサーバーの身分、信頼性、目的に関する絶対的な証明にはなりません。

証明書信頼リスト (CTL) を管理することで、Web サイトの管理者は事前に定義した信頼できる証明機関のリストに対し、クライアント証明書を自動的に検証することができます。

たとえば、イントラネットの管理者は、ネットワーク上の部門ごとに、信頼できる証明機関のリストを作成することができます。IIS は、その部門の CTL に含まれている証明機関によって提供されたクライアント証明書のみを受け付けます。

事前に定義された証明機関 (CA) のリストからの証明書を受け付けるようにサーバーを構成することができます。また、証明書信頼リスト (CTL) を使用して別のリストからの証明書を受け付けるように各 Web サイトを構成できます。CTL に対してクライアント証明書を自動的に検証することができます。証明書信頼リスト ウィザードを使用すると、CTL を作成および編集したり、CTL に新しいルート証明書を追加したりすることができます。

たとえば、イントラネットの管理者はイントラネット上の各部門の Web サイトに対し、CTL の形式で信頼できる証明機関の一覧を個別に作成できます。IIS はその部門の CTL に記載されている証明機関が発行した証明書のみを受け付けます。部門のメンバは、その部門の CTL に含まれている CA のクライアント証明書を使用してログオンすることで、自動的に認証されます。

注

- 最も一般的に使用されている CA ルート証明書は、IIS によって既にインストールされています。

- CTL は Web サイト レベルにのみ適用できます。仮想ディレクトリやファイルには適用できません。

- FTP サイトでは CTL を利用できません。

サーバーに CTL を作成するには

- Web サーバーに Administrator アカウントでログオンします。

重要 以下の手順を行うには、Administrator アカウントでログオンする必要があります。Windows Administrators グループに属するほかのアカウントは使用できません。

- インターネット インフォメーション サービス スナップインで、Web サイトのプロパティ シートを開きます。

- [ディレクトリ セキュリティ] プロパティ シートで、[セキュリティ保護された通信] の [編集] をクリックします。

注 [編集] ボタンは、サイトにサーバー証明書がアタッチ、つまりバインドされている場合にのみ使用できます。サーバー証明書の取得およびインストールについては、「新しいセキュリティ機能ウィザードを使用する」を参照してください。

- [セキュリティ保護された通信] ダイアログ ボックスで、[証明書信頼リストを有効にする] チェック ボックスをオンにして、[新規作成] をクリックします。証明書信頼リスト ウィザードに従って、CTL を作成します。

サーバーの CTL を変更するには

- Administrator アカウントで Web サーバーにログオンします。

- インターネット インフォメーション サービス スナップインで、Web サイトのプロパティ シートを開きます。

- [ディレクトリ セキュリティ] プロパティ シートで、[セキュリティ保護された通信] の [編集] をクリックします。

- [セキュリティ保護された通信] ダイアログ ボックスで、変更する CTL を選択し、[編集] をクリックします。証明書信頼リスト ウィザードに従って CTL を変更します。

注 Microsoft の証明書サービス 2.0 を使用して証明書を発行している場合は、ルート証明書もインストールする必要があります。詳細については、Microsoft 証明書サービスのマニュアルを参照してください。

信頼できる証明機関の多くは、証明書無効リスト (CRL) を管理しています。CRL は、設定されている有効期限より前に取り消されたクライアント証明書の一覧です。

たとえば、ユーザーにクライアント証明書を発行した後で、ユーザーから提出された個人情報が虚偽であることが判明した場合、証明機関はユーザーのクライアント証明書を無効にすることができます。ただし、クライアント証明書の使用を物理的に禁止することはできないため、証明機関は無効になったクライアント証明書の情報を CRL に追加して、Web 管理者に警告します。詳細については、証明機関にお問い合わせください。

CAの種類

|